Nowa podatność umożliwia kradzież danych. Zagrożone układy graficzne od AMD, Apple i Qualcomm

Jak ujawnili badacze z projektu Trail of Bits zajmującym się na co dzień cyberbezpieczeństwem, atakujący mogą wykorzystać pamięć układu graficznego stosowaną w smartfonach, laptopach, Macbookach, serwerach i komputerach gamingowych.

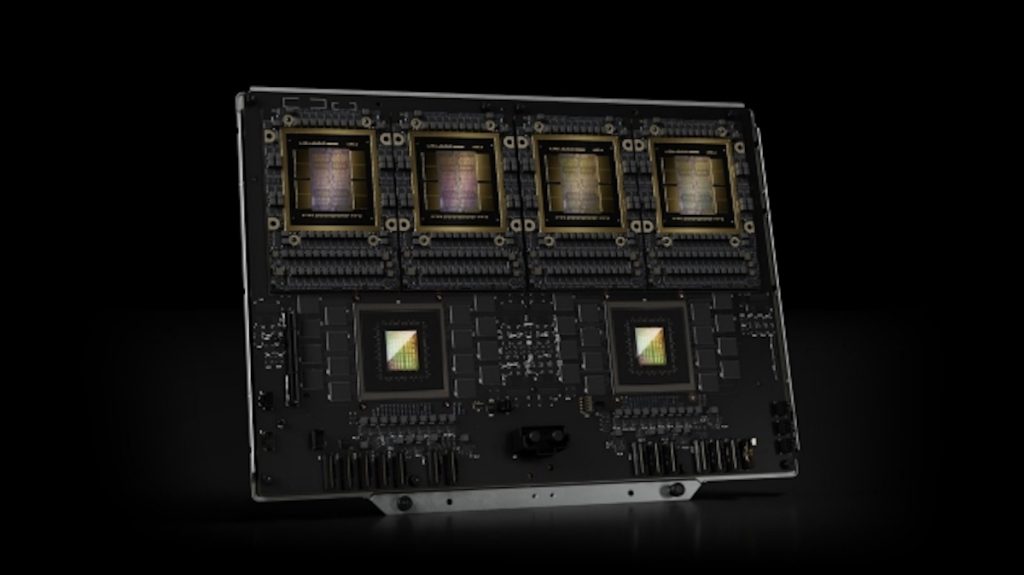

Nowa luka w zabezpieczeniach o nazwie LeftoverLocals została potwierdzona w układach graficznych od AMD, Apple i Qualcommu. Umożliwia kradzież danych niezależnie od formatu i systemu operacyjnego. Ponieważ te GPU są używane w szerokiej gamie produktów, od smartfonów i tabletów, notebooków, komputerów stacjonarnych, aż do specjalnie zaprojektowanych serwerów, luka naraża na ryzyko wiele urządzeń. Jednocześnie grupa badaczy nie znalazła wad w procesorach graficznych Intel, Nvidia oraz Arm. Informacje o zagrożeniu zostały przekazane do Centrum Koordynacyjnego US-CERT i Grupy Khronos. Luka ta dostała sygnaturę CVE-2023-4969, a jej odkrycie zawdzięczamy Tylerowi Sorensenowi z zespołu ML/AI Assurance.

LeftoverLocals wpływa na stan bezpieczeństwa, ze szczególnym uwzględnieniem modeli LLM (duże modele językowe) i ML (uczenie maszynowe) działających na platformach GPU, których dotyczy problem. Ponieważ tego typu zadania (zwykle określane zbiorczo jako AI, chociaż nie jest to do końca precyzyjne) są coraz bardziej popularne, zagrożenie wynikające z LeftoverLocals należy traktować jako istotne, pomimo iż trudno jest wykorzystać je w praktyce. Na czym polega?

W wielkim skrócie: atakujący może wykorzystać pamięć lokalną karty graficznej by uzyskać nieautoryzowany dostęp do danych przetwarzanych wcześniej przez GPU do zadań np. zleconych przez innego użytkownika. Jeśli haker uzyska dostęp do urządzenia z podatnym na ataki procesorem graficznym, może zdobyć tzw. dane resztkowe, przechowywane przez pamięć po zakończeniu wykonywanego zadania. Badacze jako przykład podali uzyskanie wglądu w interaktywną sesję LLM innego użytkownika poza granicami procesów lub kontenerów.

Przedsiębiorstwa borykające się z LeftoverLocals przyznały, że problem istnieje i podjęły kroki w celu zwiększenia stopnia zabezpieczeń w swoich produktach. Apple przygotowało łatkę dla procesorów A17 i M3. Zareagował także Qualcomm, udostępniając update 2.07 do swojego oprogramowania. AMD z kolei wydało oświadczenie, w którym określiło wagę zagrożenia jako „średnią”. Producent ma w planach stworzyć nowy tryb, który zapobiega równoległemu uruchamianiu procesów w pamięci procesora graficznego i czyści pamięć VRAM pomiędzy nimi. Tryb ma być gotowy w marcu 2024 r.

Szczegółowo podatność została opisana w Trail of Bits.